Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Warning: Undefined array key "autolink_title_attribute_when_using_custom_url" in /web/htdocs/www.informaweb.it/home/it/wp-content/plugins/simple-tags/inc/class.client.autolinks.php on line 501

Crypto Ransomware massima attenzione adesso colpiscono oltre PC Windows e sistemi ANDROID, anche i siti WordPress e i sistemi Mac OSX (#KeRanger tramite un #Trojan) finora ritenuti sicuri. La situazione seria in molte scuole (tante le segreterie scolastiche colpite da vari #CryptoRansomware (#Cryptolocker #Teslacrypt #CTB-LOCKER #CryptoWall #Hydracript #UmbreCrypt) dove i MALWARE si propagano tramite chiavette e rete LAN. Come evitare ed eliminare i #MALWARE, #VIRUS e in particolare i Crypto #Ransomware Come tenere al sicuro i propri dati? Cosa fare per cercare di recuperare i dati? 12 consigli utili e riflessioni sui vantaggi del #SoftwareLibero, sui #Backup online (#Dropbox #Gdrive) e sulla #ITSecurity #sicurezzaonline e Sicurezza Informatica in generale http://wp.me/p4QRf5-os

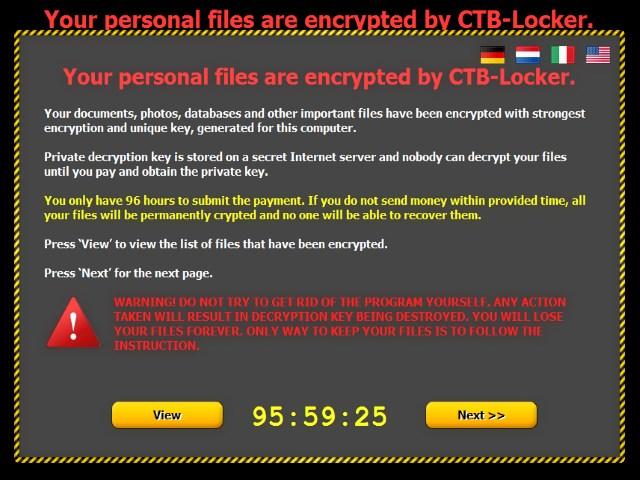

Aggiornamento dicembre 2017 arrestato gruppo che diffondeva CTB-Locker dalla Romania

Le Autorità Rumene hanno arrestato cinque persone accusate di diffondere spam e-mail che ha infettato gli utenti con le famiglie di CTB-Locker e Cerber. Gli arresti sono stati coordinati con Europol, FBI e Polizia Nazionale Olandese. I cinque sospetti arrestati non sono autori di ransomware, ma semplici distributori. Il gruppo ha impacchettato i file binari ransomware all’interno di file archiviati fatti per assomigliare a fatture, che hanno inviato agli utenti come allegati parte dello spam email. Il gruppo ha mantenuto il 70% del pagamento del riscatto, mentre il 30% è rimasto con il portale RaaS.

McAfee ha anche contribuito con le informazioni che hanno portato agli arresti dei sospettati. In una dichiarazione Christiaan Beek, Lead Scientist & Principal Engineer di McAfee, ha affermato che McAfee ha assistito questa indagine analizzando campioni di malware trovati su un server a cui l’Unità olandese della criminalità high tech è stata in grado di accedere. Di seguito un video registrato dalla polizia rumena durante le ricerche in sette località. Europol ha affermato che le autorità rumene hanno sequestrato “una quantità significativa” di hard disk, laptop, dispositivi di archiviazione esterni, dispositivi di mining di criptovalute e altri documenti.

ATTENZIONE le informazione di seguito fornite sono a soli fini didattici, non ci assumiamo alcuna responsabilità sull’efficacia e validità . Ogni situazione è diversa e anche le versioni di VIRUS sono molte in circolazione quindi non c’è alcuna sicurezza di recuperare i dati e anzi se avete dati vitali rimuovendo il virus rischiate di non poter più accedere alla pagina in cui pagare il riscatto e procedere con la decrittazione. D’altra parte anche il pagamento non è necessariamente garanzia di recupero!

Crypto Ransomware Che cosa sono?

Il ransomware è un malware (famiglia di software dannosi che si installano senza autorizzazione dell’utente) creato per bloccare il computer da remoto e criptare i dati dell’utente tenendoli virtualmente in ostaggio fin quando non viene pagato un riscatto entro un termine di alcune ore. Se l’utente non paga i dati verranno cancellati o resi del tutto inaccessibili. Prende il nome dal termine inglese “ransom” che significa appunto prendere in ostaggio. Molto diffuso inizialmente in Russia, dal 2013 colpisce con molte varianti in tutto il mondo. In particolare il Crypto Ransomware una volta eseguito, ha la capacità di infettare qualsiasi sistema Windows criptando quasi immediatamente tutti i dati dell’utente.

Crypto Ransomware Quante le varianti?

Ci sono migliaia di varianti e ne usciranno sempre di nuove e più sofisticate visto che il codice sorgente del virus è in vendita su diversi siti pirata. Sostanzialmente ci sono due principali tipi di infezioni ransomware:

- Alcuni sfruttano i nomi delle autorità come FBI MoneyPak Ransomware (Polizia Postale, FBI e via dicendo) e utilizzano accuse false di varie violazioni di legge per ingannare gli utenti di computer a pagare una falsa multa per violazioni di legge presumibilmente fatte. In questa tipologia normalmente i dati dell’utente non vengono criptati. Di seguito video illustrativo sulla rimozione

- altri infettano solo l’uso del browser Internet (Internet Explorer, Mozilla Firefox, Google Chrome e Safari), essi sono noti come Browlock. Questo tipo di ransomware utilizza Java script per bloccare il tentativo dell’utente di chiudere il proprio browser Internet.

Crypto Ransomware Come entrano nei sistemi come si diffondono?

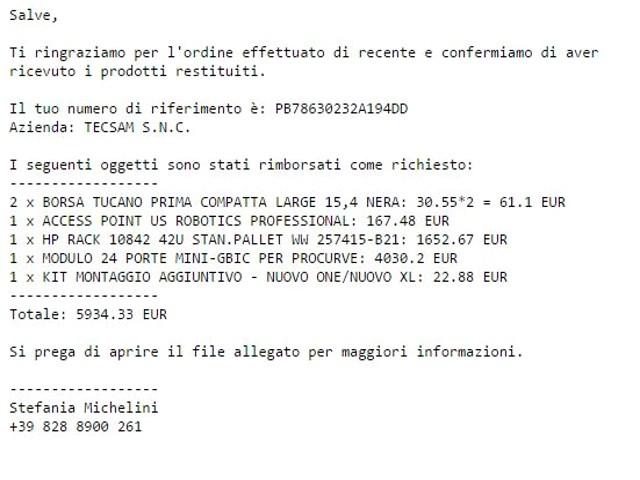

I Crypto Ransomware per replicarsi non sfruttano le vulnerabilità del sistema come fanno i virus, i ransomware il più delle volte sono un semplice programma incapace di replicarsi che con tecniche di ingegneria sociale sfrutta le vulnerabilità delle “persone” presentandosi il più delle volte come un allegato ad una mail, tipicamente in formato .cab/.zip/.scr e spesso proveniente da un conoscente o simile a un circolare scolastica. Quindi il ransomware si installa generalmente aprendo o facendo clic su allegati o collegamenti fraudolenti in un messaggio email, un messaggio istantaneo, un social network o un altro sito Web. Di solito il messaggio è semplice e immediato, tipicamente è una mail per il rimborso di una fattura e la restituzione di un oggetto acquistato tramite internet. Poi, subito dopo il virus manifesta con una schermata nera che blocca il Pc e non consente alcun accesso e inizia inesorabilmente a criptare i file del PC e di quelli eventualmente condivisi in rete. A questo punto se non avete un backup siete praticamente fregati, anche se come vedremo dopo qualcosa si può fare…

Il ransomware può entrare nel computer persino durante la semplice visita di un sito Web fraudolento opportunamente predisposto. In particolare, CTB-LOCKER di solito si diffonde tramite un allegato di posta elettronica che utilizzano approcci di ingegneria sociale e che solitamente proviene da fonti legittime oppure tramite una botnet. Adotta un metodo di camuffamento e si presenta tramite un allegato di tipo ZIP che di solito contiene un file eseguibile . Il file non è visibile come “<nomefile>.exe” ma in realtà come <nomefile>.<pdf><docx><ecc.>.exe” perchè l’attaccante si avvale del fatto che i sistemi Windows non mostrano di default le estensioni dei file e un file così creato verrebbe visualizzato come “<nomefile>.pdf” nonostante sia un eseguibile, inducendo gli utenti ad aprirlo ed eseguirlo, o come un semplice file .zip.

Quando viene eseguito per la prima volta, il software si installa nella cartella “Documents and Settings” (o “Users”, nei sistemi operativi Windows più recenti) con un nome casuale e aggiunge una chiave al registro che lo mette poi in avvio automatico. A questo punto tenta di connettersi a uno dei server di comando e controllo, una volta connesso il server genera una chiave RSA a 2048 bit, manda la chiave pubblica al computer infetto. Il server di comando e controllo può essere un proxy locale ma anche residente altrove così da renderne difficile il tracciamento.

Quindi il malware inizia a cifrare i file del disco rigido e delle condivisioni di rete mappate localmente con la chiave pubblica, e salva ogni file cifrato in una chiave di registro. Il processo cifra solo dati con alcune estensioni, tra queste: MICROSOFT OFFICE, Open document, immagini ed altri documenti. Il software quindi informa l’utente di aver cifrato i file e richiede un pagamento con un voucher anonimo e prepagato (es. Bitcoin, MoneyPak o Ukash), per decifrare i file. Il pagamento deve essere eseguito spesso entro 48, 72 o 100 ore, o altrimenti la chiave privata viene cancellata definitivamente e “mai nessuno potrà ripristinare i file”. Il pagamento del riscatto consente all’utente di scaricare un software di decifratura con la chiave privata dell’utente già precaricata. Se CTB-locker viene rimosso, e la cifratura è iniziata, i file già cifrati rimarrebbero irrimediabilmente cifrati e quindi l’unica soluzione è quella di cercare di alzare delle difese adeguate per non far entrare il malware. Il malware è conosciuto anche come: TROJ_CRYPCTB.SMD o TROJ_CRYPCTB.SME

IT Security Riflessioni sulla Sicurezza Informatica, il software libero, backup e condivisione online

A volte può capitare che gli antivirus non individuino del tutto questo virus o lo facciano solo dopo che la cifratura è iniziata o è stata completata, specie se è una nuova versione sconosciuta all’antivirus La minaccia è talmente seria che è la stessa Polizia Postale a segnalare la pericolosità di questo nuovo Virus, ritenuto la nuova piaga digitale del nostro tempo!

La vulnerabilità dei sistemi è da tener ben presente sia per privati e aziende, ma soprattutto nella Pubblica Amministrazione e Scuole . Oggi è richiesta una consapevolezza diffusa della sicurezza informatica, consapevolezza che in genere NON esiste e non interessa granché divulgare, quantomeno fin quanto non ci si trova davanti a un disastro e la segreteria bloccata. E di queste problematiche tutti gli Animatori Digitali ne devono tener conto.

Vi consigliamo il Corso OnLine IT Security in cui si tratta la sicurezza informatica partendo dalle basi: reti, frodi online, PRETEXTING, hacker, minacce Malware (Virus, WORM, TROJAN HORSE, BACKDOOR, ROOTKIT, Adware, SPYWARE, Botnet, virus keylogger ) tecniche di difesa e protezione dei sistemi e dei dati, Privacy e COOKIE Reti LAN MAN WAN e Login, Wi-Fi e protezioni. Il corso è anche certificabile e sono previste tutte le simulazioni d’esami.Richiedi adesso l’accesso gratuito e il supporto online

I sistemi Linux e il software libero sono più sicuri?

I Crypto Ransmware sono diventati un business per tanti e vanno sui sistemi più diffusi Windows in testa. Essendo Linux più raro è molto meno soggetto a questo tipi di attacco e poi è stato progettato per privilegiare la sicurezza alla facilità. Pertanto avere un laboratorio con sistemi Linux ha innumerevoli vantaggi in particolare perchè proprio quelle sono le postazioni più “esposte” in una SCUOLA. Ormai si trovano per Linux tutti i programmi di cui si hanno bisogno e se proprio serve un programma che gira sotto Windows ci sono gli emulatori che nella maggior parte dei casi risolvono ogni problema. Certo non è semplice passare di colpo al software libero, ma avere alcune postazione in funzione fa accumulare esperienza e permette il confronto con i sistemi proprietari. Infine diverse direttive richiedono che la PA usi software libero, ma troppo spesso non vengono rispettate….

Backup e condivisione online

Fare dei salvataggi dei propri dati è FONDAMENTALE, per mille motivi. Ci sono tantissime modalità dal semplice copia incolla a sistemi più evoluti e incrementali. Una soluzione molto comoda sono i sistemi CLOUD di archiviazione online come DropBox, GoogleDrive e tanti altri. Il problema è che molti di questi sistemi non sono immuni dalla criptazione dei dati, infatti se il PC e cui sono collegato è infetto i dati vengo sincronizzati. In realtà tutti prevedono il ripristino delle versioni precedenti quindi è possibile recuperare i dati come erano prima dell’ultima disastrosa sincronizzazione (tipicamente entro 30 giorni) vedi ad esempio Dropbox. A proposito… Dropbox come indicato sul sito

Dropbox sincronizza qualsiasi file che viene aggiunto. Pertanto, se viene sincronizzato un file contenente virus o malware, questo verrà sincronizzato su tutti i computer collegati all’account. Se il virus o il malware si trova in una cartella condivisa, potrebbero essere interessati anche gli account e i computer di altri utenti. In genere i malware non vengono attivati, a meno che non si faccia clic su di essi per aprirli. Per questo motivo, proprio come accade con i file provenienti da altre fonti, ti suggeriamo di seguire valide best practice di sicurezza, ad esempio utilizzare un software antivirus e prestare particolare attenzione all’esecuzione di file sconosciuti da altri computer.Se i tuoi file sono stati danneggiati da un malware (ad esempio ransomware), potresti riuscire a riportare i file allo stato precedente l’attacco del malware

Quindi (forse) sarebbe meglio usare un servizio online che blocchi i vari malware!

Crypto Ransomware Consigli come evitarli e tenere sicuri i dati?

La protezione migliore è sempre la prevenzione, esistono diversi modi gratuiti per contribuire a proteggere il computer dai Crypto Ransomware e da altri tipi di malware, in breve:

- Acquisire un minimo di competenza sulla sicurezza informatica

- Fare periodicamente copie di backup dei propri dati su dispositivi esterni o online

- Avere sempre un buon AntiVirus funzionante e mantenere sempre aggiornati tutti i software presenti sul computer, assicurandosi anche che l’aggiornamento automatico sia attivato per ottenere tutti gli ultimi aggiornamenti di Windows Update.

- Mantenere sempre attivo il firewall di Windows e ove necessario installare un firewall hardware/software con maggiore protezione

- Usare un gestore di posta con antivirus (ad esempio Gmail) e non aprire messaggi email spam e non fare clic su collegamenti a siti sospetti

- Non condividere le cartelle con dati importanti se collegate in reti diverse i vostri PC, in particolare attenzione ai PC delle scuole, dove spesso c’è di tutto e con pochi controlli. senza Antivirus o non aggiornati e tutte quelle chiavette che vengono inserite da docenti ed alunni

- Se navigate su siti non sicuri disattivate gli script nelle opzioni dei vostri browsers, o usate le comode estensioni per Chrome e Firefox come NoScript e Ad-blocker esistenti

- Non cliccare MAI sulla prima richiesta che ti viene fatta tramite finestre a comparsa

- In Esplora Risorse abilitare sempre la visualizzazione delle estensioni

- Disattivare l’apertura delle macro in tutti i documenti office

- NON aprire mai gli allegati dal programma di posta elettronica ma salvarli in una cartella di appoggio, entrare in cartella in modalità dettaglio e se sono con estensione exe o .vbs o .Bat non aprirli e cancellarli immediatamente.

- Segnalare subito i siti sospetti alla Polizia Postale

Crypto Ransomware la nuova variante Teslacrypt

Una nuova ondata di questo virus sta colpendo l’italia. Alcune mail vettore contengono come oggetto il nome del mittente oppure la data d’invio e provengono da contatti noti, spesso non c’è testo nella mail e hanno tutte un allegato, consistente in un archivio ZIP che contiene un file con estensione “.JS”. ll file è uno script JAVASCRIPT, il cui nome può essere del tipo “invoice_DjzkX0.js” o “invoice_scan_jWNWc3.js”. Lo script, se aperto, causa il download del vero e proprio trojan TeslaCrypt che infetterà il PC. Rispetto alle versioni precedenti non sono al momento noti metodi validi per recuperare i propri documenti al 100%

Crypto Ransomware CTB-locker Che fare se è già sul computer?

Per individuare e rimuovere il ransomware e altri malware che potrebbero essere presenti sul computer, esegui una scansione completa del sistema con una soluzione di sicurezza adeguata e aggiornata. Tuttavia, anche se i prodotti di sicurezza sono progettati per trovare questa minaccia, può capitare che CTB-locker non venga individuato, o magari venga individuato solo dopo che la cifratura è iniziata o addirittura è stata completata. Se si sospetta un attacco o è ancora al primo stadio, poiché è necessario un po’ di tempo perché sia completata la cifratura, la rimozione immediata del malware prima del completamento della cifratura può almeno ridurre la perdita di dati ma ovviamente non risolve completamente il problema.

Rivolgersi a un tecnico qualificato e con la necessaria esperienza ad affrontare questa tipologia di malware è sempre la soluzione migliore, tuttavia nel caso vogliate procedere da soli potete provare a seguire i seguenti passaggi senza garanzia di successo, perché come detto in precedenza ci sono varie versioni con caratteristiche diverse. Per chi invece decidesse di cedere al ricatto, se la procedura va bene una volta pagato l’importo richiesto, riceverà un file chiamato unlocker.exe che in teoria dovrebbe decifrare e ripristinare i file a come erano prima dell’intervento del virus, ma qualcosa potrebbe anche andare storto e perdereste oltre a tutti i file anche i vostri soldi. Quindi ancora una volta il consiglio è sempre quello di fare diverse copie di backup su dispositivi esterni e recuperare tutto in casi di questo genere dopo aver ripulito il PC.

CTB-locker Come rimuovere il ransomware?

Tipicamente se il PC contiene file con estensione “.encrypted”. Le procedure di rimozione sono diverse in base al tipo e versione di virus. Ci sono varie procedure per eliminare il virus di seguito una particolarmente semplice, seguita da alternativa video che prevede anche il recupero dei dati

- Isolare immediatamente il computer infetto togliendolo dalla rete scollegandolo da internet.

- Scaricare da altro PC e copiare su chiavetta USB da http://www.combofix.org/ il programma gratuito per la rimozione del virus e da http://www.piriform.com/ccleaner quello per la pulizia dei file temporanei e delle voci di registro dopo la rimozione.

- Riavviare il Pc infetto in modalità provvisoria tenendo premuto più volte il tasto F8 in fase di avvio

- Appena appare la schermata nera con varie possibilità di intervento, scegliere l’attivazione della modalità provvisoria

- Avviata la modalità provvisoria, lanciare Combofix dopo averlo installato dalla chiavetta e lasciarlo “lavorare” fino a che non finisce il suo percorso;

- Ripulito il pc con l’antimalware, eliminare tutti i file temporanei con l’aiuto di Ccleaner

- Riavviare il pc in modalità normale.

- Rifate una scansione e per sicurezza installate e lanciate anche altro anti malware http://it.malwarebytes.org/ di cui parliamo in altro articolo.

Nel seguente video, troverete invece una procedura manuale non molto differente, ma che prevede l’uso di http://www.shadowexplorer.com/ per il recupero dei dati come vi spiegheremo dopo il video

Sempre nel video troverete utili informazioni sulla prevenzione e l’uso di un apposito software che trovate qui http://www.foolishit.com/vb6-projects/cryptoprevent/ che non abbiamo provato ne conosciamo affidabilità. Internet è pieno di articoli con soluzioni e software che poi si rivelano altre trappole e ulteriori virus!!! Quindi fate molta attenzione a cosa installate e da dove scaricate. Cryptoprevente una volta installato sul pc, permette di attivare delle regole di restrizione su alcuni tipi di file, impedendo di eseguire dei software potenzialmente dannosi per il sistema. Tuttavia le ultime versioni di malware lo aggirano, quindi la prevenzione è al momento la migliore alleata.

CTB-Locker come recuperare gratis i file criptati?

Come video nel video precedente è possibile recuperare buona parte dei file se si è fortunati utilizzando le copie fatte in automatico dal sistema con ShadowExplorer è possibile recuperare buona parte dei dati. Tuttavia a volte questa soluzione non è possibile e quindi si usa altra tecnica. In pratica normalmente il virus creato una copia crittata di ogni file e poi cancella gli originali, quindi se non si sono fatte altre operazioni invasive è possibile utilizzare un software per il recupero dei file cancellati per recuperare buona parte dei propri dati con questo procedentimento

- Eliminare il virus come visto sopra

- Cercare di recuperare i dati con ShadowExplorer salvandoli in altra unità

- Per i file non recuperabili usare un programma di undelete come https://www.piriform.com/recuva o altri equivalenti, quasi tutti gratuiti o prefessionale come Testdisk\PhotoRec

Dalle ultime analisi pare che le nuove versioni del virus si premurino di rimuovere tutti i punti di riprestino precedenti e quindi gli shadow file oltre che a rendere impossibile l’undelete, quindi essendo al chiave a 2048bit è praticamente impossibile recuperare i file!

Cosa sono le versioni precedenti dei file (shadow file) e come vengono creati e ripristinati?

Non molti sanno che andando sulle proprietà di un file o una cartella a partire da Windows XP SP1 è possibile risalire a una versione precedente salvata automaticamente da Windows come parte di un punto di ripristino. Le versioni precedenti possono essere utilizzate per ripristinare le cartelle e i file danneggiati, modificati o eliminati accidentalmente. I punti di ripristino in genere vengono creati una volta al giorno. Se il disco è partizionato o se nel computer sono installati più dischi rigidi, sarà necessario attivare la protezione del sistema per le altre partizioni o gli altri dischi.

Le versioni precedenti vengono inoltre create da Windows quando si esegue il backup dei file. A seconda del tipo di file o cartella, è possibile aprire, salvare in un percorso diverso o ripristinare una versione precedente. Nel caso di PC con CTB-Locker è meglio ripristinare prima su altra unità in modo da poter provare a usare l’undelete di eventuali file non ripristinabili come scritto sopra.

La protezione del sistema è attivata automaticamente per l’unità in cui è installato Windows. È tuttavia possibile attivarla per altre unità eseguendo la procedura seguente:

- Dal pannello di controllo fare clic per aprire Sistema.

- Nel riquadro sinistro fare clic su Protezione sistema. Autorizzazioni di amministratore necessarie Qualora venisse richiesto, fornire una password amministratore o una conferma.

- Fare clic sull’unità e quindi su Configura.

- Eseguire una delle operazioni seguenti:

- Per consentire il ripristino delle impostazioni di sistema e delle versioni precedenti dei file, fare clic su Ripristina impostazioni del sistema e versioni precedenti dei file.

- Per consentire il ripristino delle versioni precedenti dei file, fare clic su Ripristina solo versioni precedenti dei file.

- Fare clic su OK.

Crypto Ransomware recuperare i file criptati da Hydracrypt e UmbreCrypt

Un ricercatore della società specializzata in sicurezza Emsisoft, è riuscito a forzare l’algoritmo di base, creando un software in grado di recuperare i dati criptati da Hydracrypt e UmbreCrypt (due varianti di ransomware derivate da CrypBoss e distribuite tramite il kit di Exploit Angler) anche se spesso con un danneggiamento degli ultimi 15 bytes che spesso rende ugualmente inutilizzabili i files. Il ricercatore, Fabian, consiglia di usare il suo software, liberamente scaricabile dal sito di Emsisoft, con il beneficio del dubbio e di applicarlo a pochi file per volta in modo da minimizzare i rischi che la chiave venga calcolata su qui fatidici 15 byte errati. Il processo è piuttosto lungo e laborioso e potrebbero essere necessari anche dei giorni prima di trovare la chiave giusta, a seconda di quanto è potente il computer che usiamo per la decodifica. Non ci assumiamo alcuna responsabilità sul successo dell’operazione ma fateci sapere se siete riusciti a recuperare qualcosa!